לא רק כלי מסוכן – עכשיו AMMYY Admin גם משולב עם נוזקות

התוכנה לחיבור מרחוק AMMYY Admin מגיעה מרוסיה, ושולטת במרבית השוק הרוסי. גם בישראל התוכנה פופולרית מאוד, גם בגרסה החינמית וגם בגרסה ברישיון, ומשמשת מנהלי רשתות, אינטגרטורים ואנשי IT מהחברות הקטנות ביותר ועד לחברות הגדולות במשק.

גם בישראל התוכנה פופולרית מאוד, גם בגרסה החינמית וגם בגרסה ברישיון, ומשמשת מנהלי רשתות, אינטגרטורים ואנשי IT מהחברות הקטנות ביותר ועד לחברות הגדולות במשק.בשנים האחרונות נעשה שימוש נרחב בתוכנה בהקשר של תרמיות טלפוניות, וגם בפריצות למחשבים של משתמשים פרטיים ועסקיים.

כעת חוקרי האבטחה במעבדת הווירוסים שלנו גילו שכנופיה רוסית, שהייתה אחראית למבצע Operation Buhtrap, הצליחה לפרוץ לאתר הרשמי של AMMY Admin, ובמשך שבוע שלם כל הורדה של התוכנה מהאתר הכילה גם נוזקות מסוגים שונים.

התחברתי מרחוק בחינם, וגם נדבקתי בנוזקה בחינם

נראה שעכשיו האתר הרשמי של AMMYY Admin נקי, אולם במשך יותר משבוע כל מי שהוריד את הקליינט מהאתר הרשמי הודבק בנוזקות מסוגים שונים.

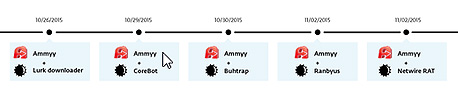

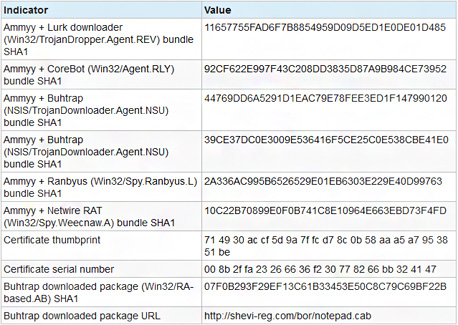

המשמעות של התגלית של מעבדת הווירוסים של ESET היא שכל מי שעשה שימוש בתוכנהAMMYY Admin והוריד את הקליינט מהאתר הרשמי בסוף אוקטובר ותחילת נובמבר הוא בעל סבירות גבוהה להדבקה גם במחשב שלו וגם במחשבים אליהם הוא התחבר, כולל שרתים. הנוזקה הראשונה ששולבה עם הקליינט של AMMYY Admin שנצפתה בידי החוקרים שלנו ב 26 לאוקטובר הייתה Lurk Downloader שיודעת להסוות את עצמה בתמונות, ומשמשת להורדה של נוזקות נוספות למחשב לבחירת התוקפים.לאחר מכן, ב 29 באוקטובר צורפה לקליינט הנוזקה CoreBot, שמשמשת בעיקר לגניבת מידע, אולם יכולה גם לשמש להורדה של תוכנות כופר.

בשלב הבא שולבו כלים שנעשה בהם שימוש במבצע Operation Buhtrap, שמשמשים בעיקר לגניבה של מידע פיננסי מחברות ראיית חשבון, או מחלקת ראיית החשבון של חברות.

הכלים יודעים גם לשלוף מידע על תוכנות מותקנות ואתרים שבהם מבקר המשתמש, כדי לדעת האם שווה לתקוף את אותו המשתמש. לאחר יומיים נוספים כבר שולבה הנוזקה Ranbyus שיודעת לגנוב פרטי כניסה אפילו לחשבונות בנק שמוגנים באמצעות Token פיזי. ולבסוף שולבה הנוזקה Netwire RAT שמיועדת לגניבה של פרטי כרטיסי אשראי מחברות פיננסיות או קופות POS, ויודעת לעבוד על מספר סוגים של מערכות הפעלה.

הפוטנציאל מסוכן, גם לאחר שהאתר נוקה

בשנים האחרונות מזהה ESET את הקליינט של AMMYY Admin בתור Potentially unsafe Application, שהיא קטגוריית זיהוי שמיועדת לתוכנות שהמטרה שלהן אינה זדונית, אולם הן משמשות פעמים רבות לתרמיות מקוונות וגם ככלי פריצה.

נשאלתי פעמים רבות ע"י המשווקים והלקוחות שלנו מדוע אנחנו מזהים את AMMYY Admin בצורה הזו, והסברתי תמיד שהכלי נמצא בשימוש נרחב על ידי האקרים ועבריינים אינטרנטיים, שמשתמשים בקליינט כדי להתחבר לתחנות או לשרתים של הקורבנות שלהם, ושהוא משולב פעמים רבות בנוזקות. עכשיו בפעם הראשונה משולבות הנוזקות בצורה שקטה בקליינט הרשמי של AMMY Admin.

בנוסף הכלי נמצא בשימוש בתרמיות טלפוניות כבר יותר מ 5 שנים, בהן מתחזים המתקשרים לנציגים טכניים של חברות מוכרות, או מפנים למספר הטלפון שלהם מתוך אימייל או אתר פישינג.

אז מה כדאי לי לעשות אם השתמשתי ב AMMY Admin בתקופה האחרונה?קודם כל, חשוב לבצע סריקת וירוסים באמצעות ESET בכל תחנה או שרת בהם נעשה שימוש ב AMMYY Admin במהלך השבועות האחרונים. שנית, מומלץ להחליף סיסמאות לאתרים בנקאיים ומערכות פיננסיות שבוצע אליהם חיבור מתחנות שנעשה בהן שימוש ב AMMYY Admin.

אם מתגלה בסריקה אחת מהנוזקות שברשימה, מומלץ לפנות לתמיכה הטכנית שלנו :

לחץ כאן לפניה

לא התפרסמו תגובות לכתיבת תגובה