מעבדת קספרסקי חושפת את ADwind – פלטפורמת Malware-as-a-Service אשר פגעה ביותר מ- 400,000 משתמשים וארגונים ברחבי העולם

חוקרי מעבדת קספרסקי מעריכים כי מדובר בפלטפורמת הקוד הזדוני הגדולה ביותר כיום

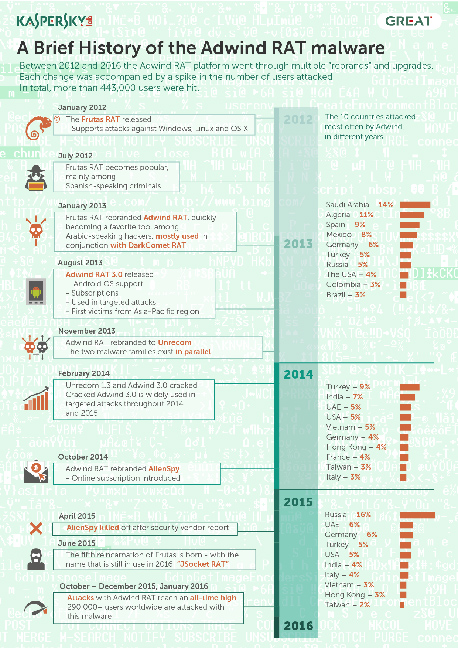

צוות המחקר והניתוח הבינלאומי של מעבדת קספרסקי פירסם מחקר נרחב אודות Adwind RAT, פלטפורמה זדונית מרובת יכולות אשר ידועה גם כ- AlienSpy, Frutas, Unrecom, Sockrat, ISocket ו- jRat, ואשר מופצת באמצעות פלטפורמת Malware-as-a-Service (קוד זדוני כשירות). על פי תוצאות החקירה, שנערכה בין 2015 ל- 2016, גרסאות שונות של Adwind היו בשימוש במסגרת מתקפות נגד למעלה מ-443,000 משתמשים פרטיים וארגונים מסחריים ושאינם מסחריים ברחבי העולם. הפלטפורמה והקוד הזדוני עדיין פעילים.

בסוף 2015, חוקרי מעבדת קספרסקי זיהו תוכנה זדונית חריגה, אשר נחשפה במהלך מתקפה ממוקדת נגד בנק בסינגפור. קובץ JAR זדוני צורף לדוא"ל ממוקד שהתקבל על ידי עובד בבנק. היכולות העשירות של הקוד הזדוני, כולל היכולת לרוץ על מספר פלטפורמות, וכן העובדה שהוא לא זוהה על ידי אף פתרון אנטי וירוס, לכדו את תשומת לב החוקרים.

Adwind RAT

מסתבר כי הארגון הותקף על ידי Adwind RAT, דלת אחורית הזמינה לרכישה, אשר נכתבה באופן מלא בג'אווה - עובדה ההופכת אותה לחוצת פלטפורמות. היא יכולה לפעול על חלונות, OS X, לינוקס ואנדרואיד, ולספק יכולות שליטה מרחוק, איסוף נתונים, חילוץ מידע, ועוד. אם משתמש המטרה פותח את קובץ ה- JAR המצורף, הקוד הזדוני מתקין את עצמו ומנסה לתקשר עם שרת הפיקוד והשליטה. רשימת היכולות של הקוד הזדוני כוללת את האיפיונים הבאים:

• רישום הקלדות

• גניבת סיסמאות שמורות ואיסוף מידע מטפסים באינטרנט

• ביצוע צילומי מסך

• ביצוע תמונות והקלטת וידאו ממצלמת הרשת

• הקלטת קול מהמיקרופון

• העברת קבצים

• איסוף מידע מערכת כללי ונתוני משתמש

• גניבת מפתחות לארנקים של מטבע קריפטוגרפי

• ניהול SMS (באנדרואיד)

• גניבת תעודות VPN

בעוד הוא משמש בעיקר תוקפים אופרטוניסטים ומופץ בהיקף נרחב בקמפיינים של ספאם, ישנם מקרים בהם Adwind נמצא בשימוש במסגרת התקפות ממוקדות. באוגוסט 2015, Adwind צץ בחדשות בהקשר של ריגול סייבר נגד תובע ארגנטינאי אשר נמצא מת בינואר 2015. האירוע נגד הבנק הסינגפורי היה דוגמא נוספת להתקפה ממוקדת. בחינה עמוקה של אירועים הקשורים ב- Adwind RAT מראה כי התקפות ממוקדות אלה לא היו היחידות.

מטרות מעניינות

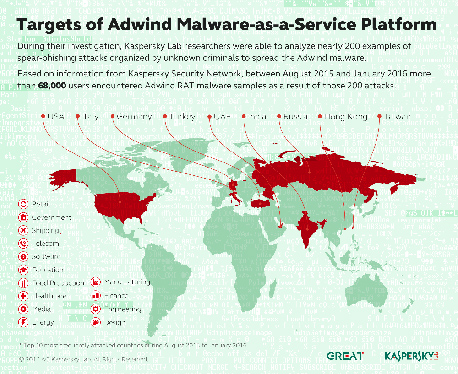

במהלך החקירה שביצעו מומחי מעבדת קספרסקי, הם הצליחו לנתח כמעט 200 דוגמאות של התקפות קוד זדוני אשר אורגנו על ידי עברייני סייבר בלתי מוכרים במטרה להפיץ את Adwind, והצליחו לזהות את התעשיות שרוב המטרות עבדו בהן הן: ייצור, פיננסים, הנדסה, עיצוב, קמעונאות, ממשל, תובלה, טלקום, תוכנה, השכלה, ייצור מזון, שירותי בריאות, מדיה ואנרגיה.

בהתבסס על מידע מרשת האבטחה של קספרסקי, 200 דוגמיות של התקפות פישינג ממוקד של Adwind RAT זוהו במהלך ששת החודשים שבין אוגוסט 2015 וינואר 2016, בהם נתקלו 68,000 משתמשים באותה התקופה. התפוצה הגיאוגרפית של המותקפים אשר נרשמה ברשת האבטחה מראה כי כמעט חצי (49%) מהם חיים ב- 10 המדינות הבאות: איחוד האמירויות, גרמניה, הודו, ארה"ב, איטליה, רוסיה, ויטנאם, הונג קונג, טורקיה וטאייוואן.

מטרות מעניינות

במהלך החקירה שביצעו מומחי מעבדת קספרסקי, הם הצליחו לנתח כמעט 200 דוגמאות של התקפות קוד זדוני אשר אורגנו על ידי עברייני סייבר בלתי מוכרים במטרה להפיץ את Adwind, והצליחו לזהות את התעשיות שרוב המטרות עבדו בהן הן: ייצור, פיננסים, הנדסה, עיצוב, קמעונאות, ממשל, תובלה, טלקום, תוכנה, השכלה, ייצור מזון, שירותי בריאות, מדיה ואנרגיה.

בהתבסס על מידע מרשת האבטחה של קספרסקי, 200 דוגמיות של התקפות פישינג ממוקד של Adwind RAT זוהו במהלך ששת החודשים שבין אוגוסט 2015 וינואר 2016, בהם נתקלו 68,000 משתמשים באותה התקופה. התפוצה הגיאוגרפית של המותקפים אשר נרשמה ברשת האבטחה מראה כי כמעט חצי (49%) מהם חיים ב- 10 המדינות הבאות: איחוד האמירויות, גרמניה, הודו, ארה"ב, איטליה, רוסיה, ויטנאם, הונג קונג, טורקיה וטאייוואן.

איום כשירות

אחד מהמאפיינים המרכזיים אשר מבדיל את Adwind RAT מקוד זדוני מסחרי אחר, הוא בכך שהוא מופץ באופן חופשי בצורת שירות בתשלום, במסגרתו ה"לקוח" משלם דמי שימוש בקוד הזדוני. בהתבסס על חקירת פעילות משתמשים בלוח מודעות פנימי ותצפיות אחרות, חוקרי מעבדת קספרסקי מעריכים כי היו כ- 1,800 משתמשים במערכת עד סוף 2015. נתון זה הופך אותה לפלטפורמת הקוד הזדוני הגדולה ביותר כיום.

"פלטפורמת Adwind במצבה הנוכחי מורידה באופן משמעותי את הידע המקצועי הנדרש מעבריין פוטנציאלי המחפש להיכנס לתחום הפשיעה המקוונת. מה שאנו יכולים לומר על בסיס חקירת ההתקפה נגד הבנק הסינגפורי היא שהעבריין שמאחוריה היה רחוק מלהיות האקר מקצועי, ואנו חושבים שרוב 'לקוחות' Adwind מגיעים מאותה רמה של השכלת מחשבים. זוהי מגמה מדאיגה", אמר אלכסנדר גוסטב, מומחה אבטחה ראשי במעבדת קספרסקי.

"על אף מספר דיווחים אודות דורות שונים של כלי זה שפרסמו ספקי אבטחה בשנים האחרונות, הפלטפורמה עדיין פעילה ומאוכלסת על ידי עבריינים מכל הסוגים. ערכנו מחקר זה במטרה להסב את תשומת לב קהילת האבטחה ורשויות אכיפת החוק, וכדי לעשות את הצעדים הנדרשים במטרה לשבש אותה לחלוטין", אמר ויטאלי קמלוק, מנהל צוות מחקר וניתוח בינלאומי ב- APAC במעבדת קספרסקי.

מעבדת קספרסקי דיווחה על הממצאים אודות פלטפורמת Adwind לרשויות אכיפת החוק.

במטרה להגן על עצמך ועל הארגון שלך מפני איום זה, מעבדת קספרסקי קוראת לארגונים לבחון את מטרות השימוש בפלטפורמת ג'אווה ולנטרל אותה בכל המקורות הבלתי מורשים.

קרא עוד אודות Adwind פלטפורמת קוד זדוני כשירות ב- Securelist.com ו-KL blog.

2 תגובות לכתיבת תגובה