חמש הדאגות המרכזיות של כל מנהל אבטחת מידע

מיחשוב ענן הפך למגמה בלתי ניתנת לעצירה בארגונים. יותר ויותר עובדים משתמשים ביישומי ענן ציבורי כדי לדון בנושאים הקשורים לעבודה. מגוון היישומים הללו נע בין שירותי דואר אלקטרוני כמו Gmail ואחסון ציבורי כמו Dropbox ועד לתוכנות צ'אט כמו Whatsapp, המותקנת על גבי מכשירים ניידים. אבטחת וחסימת היישומים הללו הופכת לעבודה קשה עבור הארגונים, ואחת המשימות הדחופות ביותר של מנהלי אבטחת המידע כיום היא ניהול אבטחת היישומים והפחתת הסיכונים הנובעים עקב השימוש בהם.

2. APT-Advanced Persistent Threatsמתוך איומי האבטחה הרבים הקיימים, אף אחד לא משרה פחד גדול יותר על הארגונים מאשר התקפות ה-APT. קיימים מדריכים רבים להתמודדות עם האיומים הללו, אך לרוב, התקפות ה-APT מאופיינות בתחכום, גישה רב-מוקדית, חשאיות וכוונה עיקשת לתקוף ארגונים. התקפות ה-APT מצליחות לרוב לבלבל את ההגנות השגרתיות ומתמקדות במידע עסקי רגיש ונתונים אישיים, כמו פרטי כרטיס אשראי. משמעות הדבר היא כי כל הגופים, החל מארגונים גדולים מאוד ועד לאנשים יחידים, נמצאים על הכוונת שלהם.

3. טיפול באירוע אבטחהרישום נתונים, דיווח וטיפול באירוע היו חלק מרכזי מדרישות התפקיד של מנהל המערכת מאז ומתמיד. מנהג ישן זה לא נעלם, והוא בדרכו להפוך לחשוב אף יותר כחלק גדול של הגנה כנגד איומים מורכבים כמו APT וסיכונים הנובעים מכך שארגונים הופכים למוצפים בנתונים בעקבות כניסת טכנולוגיות כמו ערים חכמות, האינטרנט של הדברים וביג דאטה. לפי חברת המחקר MarketsandMarkets, שוק אבטחת המידע והטיפול באירועי אבטחה (SIEM) מאופיין כיום בגידול חד והוא צפוי להגיע ל-4.54 מיליארד דולר עד שנת 2019, לעומת 2.47 מיליארד דולר בשנת 2014.

עבור מנהלי אבטחת מידע, עצם העובדה שהם מוצפים במידע היא גרועה באותה המידה כמעט כמו מצב בו לא היה להם כלל מידע על ההתקפה. כיצד הם יכולים להבין את שטף הלוגים של אירועים שנאספו מכל סוגי הרשת, השרת ומכשירי האבטחה ולאחר מכן לקשר ביניהם על מנת לזהות את האיומים האמיתיים בלבד? 4. התאמה לתקניםתקני תעשייה ותקנות רגולציה כמו ה-PCI DSS (Payment Card Industry Data Security Standard), HIPAA (Health Insurance Portability and Accountability Act), SOX (Sarbanes-Oxley) ותקנות מקומיות דומות מהווים את הבסיס לביצוע מסחר כיום. ההתאמה לתקנים מספקת תו איכות עבור עסקים ומשרישה אמון בשוק. אך עמידה בתקנים ושמירה עליהם לאורך זמן יכולה להיות יקרה ומעיקה. למשל, תקן ה-PCI כולל רשימת דרישות בת 12 שלבים אשר מכסה פיירוול, הצפנה, אנטי-וירוס, אימות, רישום ומעקב, בדיקות מערכת ועוד. בנוסף, העסקים צריכים להתייחס למורכבויות חדשות עם כל שינוי בתקן.

אני שומע פעמים רבות את התלונות של מנהלי אבטחת מידע בנוגע למאמץ העצום הנדרש כדי לעמוד בדרישות התאימות לתקנים. אין ספק כי ניתן לרתום את הזמן, המאמץ וההוצאות הכרוכות במעקב אחר הרגולציה לשימושים אסטרטגיים יותר אשר מסייעים להשגת היעדים העסקיים של הארגון. כיצד מנהלי אבטחת מידע יכולים לפתור את הבעיות?

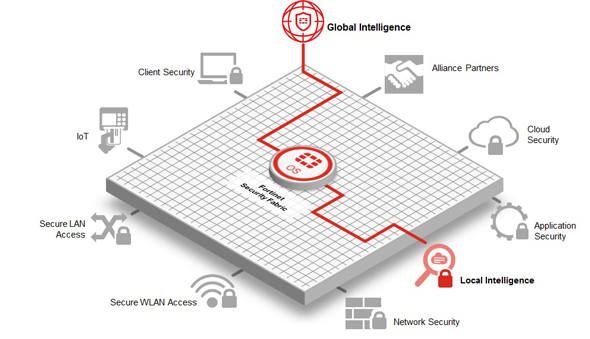

כל אחד מארבעת כאבי הראש הללו מצביע על הצורך במארג אבטחה (Security Fabric) אשר שוזר יחד בארכיטקטורה אחת חומרה ותוכנת אבטחה ופרוטוקולי תקשורת עם חלוקה פנימית מתקדמת המספקת הגנת איומים מקיפה ורציפה על פני שטח התקיפה המתרחב המגיע מהענן וה-IoT.

אל הענן יש להתייחס כהרחבה של הרשת הארגונית, וחברות צריכות לפרוס אסטרטגיית אבטחה אשר יכולה לראות ולשלוט על הכמויות העצומות של הנתונים, החוצים את הרשת השלמה נטולת הגבולות, ואשר מכילים נקודות גישה חוטיות ואלחוטיות, הן דרך רשתות ציבוריות ופרטיות ולאורך תשתיות מסורתיות ותשתיות ענן. כדי להתנגד ביעילות להתקפות APT, חברות יצטרכו להתבונן מעבר לפיירוולים היקפיים מסורתיים ואפילו מעבר לאמצעי הגנה רב-שכבתיים שגרתיים. מסגרת הגנה יעילה כנגד ה-APT תצריך אימוץ של ארכיטקטורת פיירוולים בעלי חלוקה פנימית (ISFW). ה-ISFW מונעים את מעבר הנוזקות בין המקטעים השונים של הארגון. כאשר נעשה בו שימוש – בצירוף עם מודיעין איומים בזמן אמת ופתרונות איתור של APT כמו ארגז חול ונקודת קצה – ניתן יהיה לאתר ולבודד את ה-APT בצורה מיידית. היבט נוסף של איתור ה-APT הוא מכניזם רישום ותיעוד טוב, אשר יכול ללכוד את כל תעבורת הרשת – התעבורה הפנימית והחיצונית – ולפענח את כל הלוגים. גם במקרה זה, מארג אבטחה המספק מידע נרחב אודות איומים הקשורים למכשירים, משתמשים, תוכן ונתונים, הזורם אל תוך ומחוץ לרשת – כמו גם תובנות בנוגע לדפוסי תעבורה – יתגלה כשימושי. יתרה מכך, מארג שכזה יכול להשתמש במדיניות שיתופית אחת, ועל ידי כך לייעל את תהליך הלוגינג על ידי ביצוע של לוגינג בכל סשן פעם אחת במקום לעשות זאת פעמים רבות. עניין זה מאפשר למנתח לוג להבין את דפוס התעבורה ולגלות את האיומים הממשיים בקלות רבה יותר. בהתייחס להתאמה לתקנים – מרבית מנהלי אבטחת מידע עוקבים אחר מתודולוגיה מסוימת כמו PCI, ISO 27001/2 או NIST Cybersecurity Frameworkכדי להקטין סיכוני רשת. מארג אבטחה, יחד עם פריסת ISFW, מאפשר לכל הפיירוולים הפרוסים לספק ביחד תמונה עשירה יותר של סטטוס התאימות ושל הערכת רמת האבטחה. דבר זה עוזר למנהלי אבטחת מידע להבין בצורה טובה יותר אילו חלקים של הרשת נתונים לסיכון רב יותר מאחרים ולנקוט בפעולות תיקון בהתייחסות לנקודות החלשות הללו. הידע לגבי המכשירים המחוברים לרשת של מנהל אבטחת המידע בכל רגע נתון הוא המפתח להבנת מצב האבטחה, יעילות המדיניות והתהליכים האחרים המתרחשים בארגון. מארג אבטחה יגלה את כל נכסי הרשת ויאפשר למנהלים להציג יעדי אבטחה ואז לבצע ביקורת מדיניות על כל הקשרים של המארג על מנת לראות האם קיימת הגנה מתאימה עבור כל נכס. מארג האבטחה מספק מענה גם לדאגה החמישית של מנהלי אבטחת מידע רבים – הגנה על ההשקעה שביצעו במערך אבטחת המידע שלהם. ארכיטקטורה כמו מארג האבטחה המוצע, אשר פותח כדי לעבוד עם האלמנטים היסודיים של הרשת, הינה ההוכחה האולטימטיבית לכך. מרכיבי הרשת האינדיבידואלים יכולים להשתנות עם הזמן, וכך גם הטבע של איומי הסייבר, אך הבסיס המוצק הנבנה על ידי מארג האבטחה יישאר רלוונטי ויגן על הארגון שלכם גם בשנים שיבואו.

לא התפרסמו תגובות לכתיבת תגובה