מחקר חדש של מעבדות סייברארק חושף סיכון משמעותי בכל נקודות הקצה של Windows

תוקפים עם זכויות אדמיניסטרטור יכולים לאסוף הרשאות גישה מוצפנות לשירותים שונים כדי לנוע לרוחב הרשת הארגונית ולפרוץ לדומיין כולו

20.11.2016, 11:23 | בשיתוף CyberArk

חברת סייברארק (NASDAQ: CYBR)

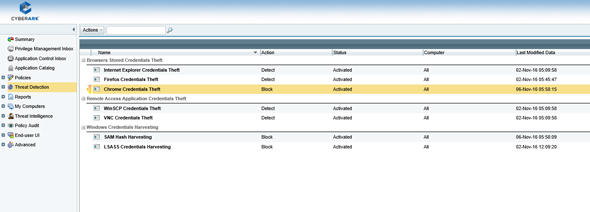

מפרסמת מחקר חדש של מעבדות סייברארק (CyberArk Labs) החושף את מה שהיא רואה כסיכון משמעותי לרוחב כל נקודות הקצה של Windows, כולל אלה ב-Windows 10 שבהן מופעל Credential Guard . שימוש לרעה בסיכון זה יכול לאפשר לתוקפי סייבר לאסוף הרשאות גישה מוצפנות לשירותים (service credentials) מה-registry ולשכפל אותן לתוך שירות חדש וזדוני, על מנת להצליח לנוע לרוחב הרשת הארגונית (lateral movement) ולפרוץ לדומיין כולו.

מגן הזהויות של מיקרוסופט, Microsoft Credential Guard , הושק על מנת להפחית את הסיכון של תנועה לרוחב הרשת תוך שימוש בהרשאות גנובות, אולם Credential Guard אינו מגן על המשתמש ברמת הדומיין ועל ההרשאות לשירותים ברמה שווה. למרות שהרשאות הגישה לשירותים ברמת הדומיין הינן מוצפנות, הן נשארות ב-registry, ונמצאות בסכנת גניבה על ידי תוקפים שהשיגו הרשאות של אדמיניסטרטור מקומי בנקודת קצה שנפרצה.

בדומה לקונספט של מתקפות Pass-the-Hash,

תוקפי סייבר יכולים לגנוב הרשאת שירות מוצפנת ולהשתמש בה מחדש – מבלי שיצטרכו בכלל לפענח אותה – ואז לנוע לרוחב הארגון ולבסוף להשיג גישה ל-domain controller.

מהרשאת גישה גנובה ועד פריצה לדומיין

בהוכחת הקונספט, חוקרי מעבדות סייברארק הצליחו להראות שתוקפים עם גישה לאדמיניסטרטור מקומי במחשב של משתמש אחד הצליחו לגנוב הרשאות גישה לשירותים ברמת הדומיין ולשכפל אותם באופן מוצפן כדי להשיג תנועה רוחבית ולפרוץ לדומיין כולו, אפילו כש-Credential Guard מופעל. הבדיקות של סייברארק הראו, שתוקף עם גישה לאדמיניסטרטור מקומי לא צריך להשתמש בתוכנה זדונית כדי לבצע סוג כזה של מתקפה, ובאמצעות ניצול הסיכון הזה, תוקף יכול להשיג בעלות מוחלטת על הדומיין כולו בתוך דקות ספורות.

קובי בן נעים, מנהל בכיר למחקר סייבר, במעבדות סייברארק: "המחקר הזה חשוב כי הוא מסייע לארגונים להבין שלא כל ההרשאות מוגנות באופן שווה, ויותר מכך, הרשאות מוצפנות אינן בהכרח בטוחות. על ידי הבנה טובה יותר של הסיכונים הכרוכים בגניבת הרשאה, ארגונים יכולים לתעדף את אסטרטגיות צמצום הסיכונים, החל בנקודות הקצה." למידע נוסף, כולל מתודולוגיית המתקפה הספציפית ואסטרטגיות צמצום סיכונים בניצול לרעה של הרשאות שירותים ברמת הדומיין, ניתן לקרוא את הדוח “Stealing Service Credentials to Achieve Full Domain Compromise.”המחקר של מעבדות סייברארק מתמקד במתקפות ממוקדות כנגד רשתות ארגוניות – השיטות, הכלים והטכניקות בהם משתמשים תוקפי סייבר, כמו גם שיטות וטכניקות לגילוי והפחתת מתקפות כאלה.

לא התפרסמו תגובות לכתיבת תגובה