צילום: Security magazine

צילום: Security magazine

פרשנות

MazeHunter: אבטחת המידע עוברת מהגנה להתקפה

חברת סימטריה הישראלית פיתחה מערכת שמאפשרת לארגונים שהותקפו בידי האקרים להכות בחזרה. ואולם, יש שטוענים שהפעולה עלולה לגרום לתוצאות בלתי צפויות

שירות שחשפה השבוע חברת אבטחת המידע הישראלית Cymmetria מציע גישה חדשה באופן שבו חברות מגינות על מערכות המידע שלהן. השירות שמכונה MazeHunter מאפשר לצוותי סייבר בארגונים לבצע פעולות תגמול מיידיות כנגד גורמים שזוהו כפורצים לארגון, הליך המכונה Hack Back.

קראו עוד בכלכליסט

ההיגיון המנחה הוא שאנשי האבטחה יכולים להיכנס לכל מחשב ברשת הארגונית ולבדוק את תוכנו ומקורו, ובמידת הצורך לפעול נגדו.

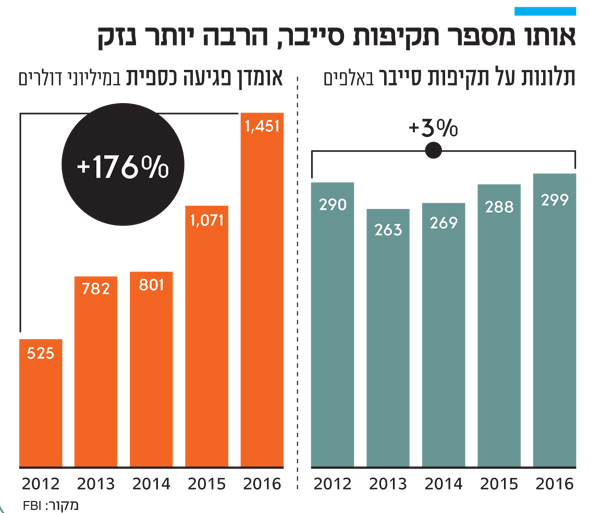

עד כה הפרדיגמה המקובלת בתחום הסייבר היתה שהמגינים מסתפקים בהגנה ולא חודרים למחשב התוקף, מאחר והחקיקה המקובלת בתחום מגדירה חדירה למחשב ללא אישור כפעולה פלילית. אך בשנים האחרונות גברו הטענות שגישה זו לא עובדת, בניית חומות מעולם לא הצליחה לחסום תוקף נחוש. הזינוק במספר ובאיכות תקיפות הסייבר דרש סוג חדש של יכולות.

בשנה האחרונה מקדם הקונגרס האמריקאי פיתרון משפטי המכונה ACDC שיעניק לאנשי אבטחת המידע חופש פעולה נרחב יותר. הצעת החוק, שבאופן נדיר זוכה לתמיכה חוצת מפלגות, מאשרת לראשונה ביצוע פעולות שדורשות חדירה למחשב החשוד כתוקף, ואף מעניקה גיבוי לתקיפת מחשב זה מחוץ לרשת הפרטית שאליה חדר. הנחת המוצא היא שעד שאנשי אבטחת המידע יזעיקו את הרשויות במקרה של פריצה, התוקפים כבר ייעלמו. אכן, מעטים המקרים שבהם רשויות החוק הצליחו לאתר את הפורצים ולהביאם לדין.

אלא שעולם אבטחת המידע סובל מבעיה אינהרנטית של זיהוי ודאי. חלק ניכר מיכולות ההאקר הוא הסתרת עקבותיו ותעתוע באנשי האבטחה. אנשי אקדמיה ומומחי אבטחת מידע כמו ברוס שנייר מאוניברסיטת הארוורד וג'וזפין וולף מהמכון הטכנולוגי של רו'צסטר נחרדים מרעיון מדיניות התגמול; טענתם העיקרית היא שתקיפות מקוונות עלולת להסתיים בתוצאות שלא ניתן לחזות מראש, כולל נזק לקורבנות צד שלישי.

בעיה אחרת היא הקלות היחסית שבה האקר יכול לקחת קוד ששימש לתקיפתו ולהפוך אותו לנשק, כפי שיוצרי נוזקת הכופר Petya השתמשו לפיתוחה בקוד מחשב שפותח במקור בידי ה-NSA. בנוסף, קשה לזהות בוודאות מלאה שהמחשב הזר שחדר לרשות ונראה חשוד הוא אכן האקר זדוני, ולא שוטר או סוכן סמוי שתר אחר מידע.

לא התפרסמו תגובות לכתיבת תגובה