רפאל פרנקו

רפאל פרנקו

ראיון כלכליסט

"חברות שעברו התקפת כופר לא מצליחות להשתקם"

"תקיפת סייבר היא כבר לא בעיה של מנהל האבטחה אלא של המנכ"ל", מתריע רפאל פרנקו, מייסד ומנכ”ל קוד בלו. לדבריו, בשנת הקורונה מאות עבריינים עברו לפשיעה דיגיטלית, ולארגונים לוקח שנים להבין את ממדי הנזק שספגו. "שירביט עדיין לא מצאה את כל המידע שנגנב"

רפאל פרנקו, סגן ראש מערך הסייבר הלאומי לשעבר, שאלת השאלות שכל מנכ"ל מתחבט בה: לשלם או לא לשלם את הכופר?

“עבור מי שנערך לתקיפה מראש ויודע לייצר פעילות מבצעית מול התוקף — השאלה אם לשלם תתייתר. אנחנו בקוד בלו (Code Blue) מפעילים תחבולה והטעיות מול התוקף כדי ששאלות כאלה לא יהיו רלוונטיות. התחבולות הן גם פסיכולוגיות וגם סביב הלגיטימיות של התוקף. אפשר גם לעשות פעולות של תקיפה בחזרה, אבל זה יותר מסובך ויקר”.

אם שילמתי יבואו אליי שוב, כמו שאומרים בסרטים?

“אם שילמת — יבואו שוב. יתרה מכך, הסטטיסטיקה מראה שב־23% מהמקרים גם אם שילמת כופר, לא תקבלי את הקבצים שלך בחזרה. בכל זאת יש לנו עסק עם ארגוני פשיעה ולא עם ל"ו צדיקים”.

קראו עוד בכלכליסט:

תן כמה טיפים למנכ"ל, איך הוא יידע אם הוא מסתכן בהתקפת כופרה?

“זו לא שאלה של אם, אלא שאלה של מתי. כמו שיש לך פוליסת ביטוח, עורך דין ורואה חשבון — אתה חייב מנהל משבר סייבר. אי אפשר ללמוד את זה בתנועה, אתה חייב להתכונן מראש. זה מקצוע, חדש אמנם, אבל זה מקצוע שאני רכשתי ממבצעים רבים שהשתתפתי בהם”.

השנה פרשת ממערך הסייבר הלאומי , דווקא כשנראה שאיומי הסייבר על ישראל גדולים מאי פעם. מדוע?

“ב־2020 השתנתה פרדיגמת הגנת הסייבר. ישראל היא יעד לשלושה סוגים של תוקפים: בקצה אחד יש את איראן, מעניין אבל לא מספיק; יש את עולם ה־BDS; והמרחב השלישי הוא פשיעת סייבר. כל ארגוני הביטחון בעולם לא נתנו את הדעת לתופעה השלישית, ואז הגיעה הקורונה. בקורונה קרה אירוע מעצב: מעבר של כל העולם, כל המערכות כל המסחר, לדיגיטל, וארגונים שלא היו מספיק שם היו חייבים להתאים את עצמם ולפעול בחופזה. ארגונים רבים נחשפו לטכנולוגיה ולצורך בהגנת הסייבר, אבל כמו שבחופזה יצאו ממצרים, כך גם בארגונים הדבר האחרון שחשבו עליו זה אבטחה. וארגוני ענק נאלצו לבנות מערכי הגנה בתוך שנה אחת, לעומת חמש שנים שזה דורש.

“לצד זה חל שינוי דמוגרפי בקרב התוקפים: סוחרי סמים וסוחרי נשק, שגם הם לא יכלו לצאת מהבית בקורונה, לחצות גבולות או לטוס, נאלצו לעשות פיתוח עסקי, והם עברו לסייבר. ההתקפות של איראן ו־BDS לא השתנו, אבל במקום 15־20 ארגוני סייבר שהיו קיימים ומוכרים, נולדו עוד מאות חדשים מטרנספורמציה דיגיטלית של ארגוני הפשיעה, וכך דרישות כופרה הפכו להיות מהאיומים הכלכליים הגדולים בעולם.

“אך כעת זה אירוע מורכב יותר, כי אם פעם סחטו אחד על אחד, עכשיו בדרישות כופר אפשר לסחוט כמה יעדים במקביל. גם הפשיעה הפכה לא־סימטרית, וזה אירוע חדש שארגונים לא מוכנים לו. הגבינה זזה והיא זזה בקצב, ועד שהפער הזה ייסגר ייקח זמן. יש הצפה של התקפות דרישת כופר וסחיטה. פעם זה היה שולי, לא בממדים של היום ולא בהיקפים. לארגון לוקח חודשים בכלל להבין מה קרה. שירביט עדיין לא מצאה את כל המידע שנגנב ונפרץ, ועברו חמישה חודשים מאז”.

“תוכנות משוכללות זה לא מספיק”

מה ארגונים מפספסים?

“ארגונים מצויים בתהליך של הפנמה, אבל לא מספיק. צריך להבין שאירוע כופר הוא לא בעיה של מנהל מערכות המידע או מנהל האבטחה, אלא בעיה של המנכ"ל. טוב ככל שיהיה מנהל האבטחה, בכל התוכנות יש באגים והתפקיד של התוקפים הוא לנצל אותם כדי לפרוץ. עכשיו, עם הטרנספורמציה הדיגיטלית של ארגוני פשע צריך לשנות את התפיסה מהגנת סייבר לניהול משבר סייבר. מה שנפגע בהתקפת סייבר, אלה לא רק מערכות המחשוב, אלא היחידות העסקיות: האם הצפינו לי את קו הייצור? אז זו בעיה של כולם, גם של הייעוץ המשפטי וגם של סמנכ"ל הכספים. אם הם לא יודעים לנגן ביחד במשבר הם לא יצליחו למזער את הנזק”.

אז לא מספיק להצטייד במיטב התוכנות?

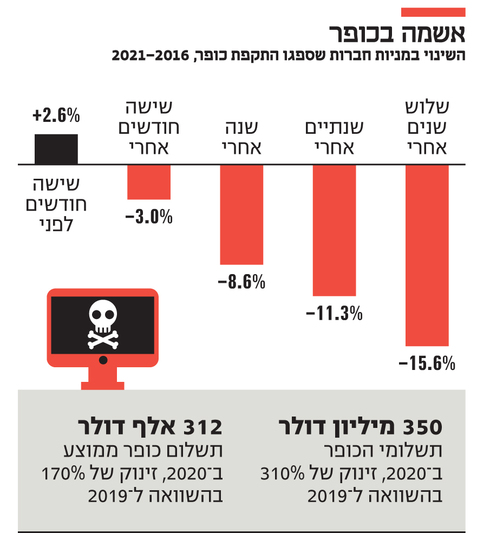

“אי אפשר לסגור מערכת הרמטית, אבל בעבר קצב ההתקפות האיטי איפשר מספיק זמן לסגור את הפרצות, ועכשיו לא. לכן צריך להכין מראש את ההתנהלות באירוע סייבר כדי לא לחשוב מה עושים בעיצומו של האירוע. זה אומר לנתח מראש מה משמעות של השבתה, מהו המידע החשוב בארגון ומה פחות, איפה יש גיבויים ואיפה אין. כשהכנת מראש — אתה יודע מה לעשות, ואם אתה יורה מהמותן זה יכול לעלות לך עשרות מיליונים ולעתים להגיע אפילו לחדלות פרעון. מחקרים מראים שהמניה של חברה שהותקפה יורדת ב־3% מיד, בשנה הראשונה יורדת ב־8.6% וחמש שנים לאחר מכן ב־15%, כלומר גם אחרי זה היא לא מתקנת את עצמה כי אמון המשקיעים והלקוחות נפגע לאורך זמן”.

היכולת להיערך מראש אומרת שיש מאפיינים דומים בין כל ההתקפות?

“המשותף הוא תמיד השימוש בהנדסה החברתית מצד אחד, כלומר לרוב יהיה שימוש במיילים של בכירים והתוכן יהיה כזה שקשה יהיה לא לפתוח את ההודעה שבאמצעותה פורצים. כמו למשל מייל ממנהל משאבי אנוש על הנופש השנתי. עם זאת ההתקפות מכוונות כלפי ארגונים שלא מסוגלים להגן על מערכות התפעול הפנימיות שלהם”.

אז איך הפורצים מקבלים את ההחלטה את מי לתקוף: לפי הערך האסטרטגי של הארגון או לפי כמה קל לפרוץ אליו?

“גם וגם. יש כאלה שנוקשים בכל דלת ויש כאלה שבודקים מהן 500 החברות הגדולות בישראל. בשנה האחרונה רואים יותר מיקוד מאשר ריסוס, אבל לכל ארגון פשע יש מתודולוגיה משלו”.

“ישראל מובילה בהגנת סייבר”

איך כל כך הרבה אנשים נהפכו פתאום מומחים לתקיפות סייבר?

“מה צריך בשביל לתקוף? חשמל (אפשר גם חלק מהיום), גישה ליוטיוב כי שם יש סרטי פריצה, הבנה בסיסית בדארקנט וזמן. לא חסרים בני 17 משועממים שיושבים בשנה האחרונה בבית, בדגש על עולם שלישי. לא נדרש מהם כלום, חוץ מלהיות יותר מהירים ממי שהם תוקפים. אפשר לדמיין את זה כלוח שרצים עליו שני הצדדים ומי שיגיע יותר מהר ינצח”.

ישראל נחשבת למעצמת סייבר, לא נפתח פה משהו שיסגור הרמטית את מערכות המחשוב שלנו?

“מדינת ישראל יודעת להגן על התשתיות הקריטיות. אבל זה לא הדין בשאר המשק. למשל, אירוע כמו תקיפת הסייבר והשבתת צינור הנפט בארה"ב לפני שבועיים, לא יכול לקרות בישראל”.

איך במדינה כמו ארה"ב זה קורה?

“ישראל מובילה על כל מדינה אחרת בהגנת הסייבר שלה בתשתיות הקריטיות. בין היתר, כי אין לנו יתירות, כפל תשתיות. בארה"ב מכיוון שהכל פרטי, אין רגולציה על תשתיות קריטיות. אצלנו אין הסתכלות אם התשתית היא בבעלות פרטית או ציבורית, אלא על רמת הקריטיות שלה למדינה, ברמת סולם הצרכים של מאסלו”.

אז נדונו לתקיפות סייבר ודרישות כופרה כמו עם מחלה כרונית או שיכול להיות כאן גיים צ'יינגר?

“זה שיש יותר שוטרים לא אומר שהפשיעה מסתיימת. אני לא רואה את ארגוני הפשיעה נעלמים. נראה יותר הנדסה חברתית מורכבת: מיילים שמגיעים מאנשים מוכרים ולרוב בכירים שהתחושה היא שאי אפשר שלא לפתוח, והמערכות מתקשות גם לגלות את זה. נכון שלרוב פורצים דרך החשבונות של הבכירים כי משם אפשר לדלות יותר מידע ערכי וגם יש יותר הרשאות בתוך הארגון. הנדסה חברתית זה הגורם מספר אחת להתפרצות לארגונים. זו היכולת לשטות באדם הסביר”.

אפרופו המשטרה, לא רואים את המשטרות ברחבי העולם תופסות את הפושעים האלה. עוד לא ראיתי אף כותרת שתפסו מישהו.

“מאוד קשה לאתר עקבות בדארקנט. יש עכשיו מאמץ בינלאומי לשים ידיים על גורמי פשיעה כאלה, אבל בינתיים ללא התוצאות המצופות. כרגע התוקפים נהנים מחסינות מלאה. גם מדינות ציר הרשע יכולות לשגר עוד שליחים מבלי להשאיר עקבות. בינתיים אין הרתעה. למשל בצפון קוריאה על פי הערכות 20% מהתוצר של המדינה מגיע מפשיעת סייבר”.

אז גם אחרי שכל השפעות הקורונה יחלפו, ההתקפות הסייבר ישארו?

“אין סיכוי בעולם שמישהו שעשה פיתוח עסקי כל כך טוב יפסיק את זה עכשיו”.