סיסמאות מחשבים | צילום: שאטרסטוק

סיסמאות מחשבים | צילום: שאטרסטוק

בלעדי

נחשף מאגר האקרים ענק: אלפי סיסמאות לבנקים, לקופות חולים ולאתרי פורנו

מאגר מידע נפיץ עם מאות מיליוני פרטי התחברות לשירותים שונים בעולם נחשף ע”י ההאקר נעם רותם. בין היתר נמצאו סיסמאות של עובדי ממשלה בארץ ואף סיסמה ל”כספת” של חברה ביטחונית מובילה

ההאקר והאקטיביסט נעם רותם נתקל כבר בלא מעט מאגרי מידע פרוצים ודולפים בחייו. פרצת אבטחה שחשפה את יעדי הטיסות של ראש הממשלה ובכירי מערכת הביטחון, דליפה שחשפה את פרטי הנוסעים בכביש 6, פרצה חמורה בעשרות גופים במשק שלא תוקנה למרות התרעות – הוא ראה את הכל. או, לפחות, זה מה שחשב עד שנתקל במאגר מידע פתוח, שהכיל מאות מיליוני פרטי התחברות לשירותים שונים – אימייל, רשתות חברתיות, בנקים, מערכות פנימיות ועוד – של מיליוני משתמשים מכל העולם, בהם גם ישראלים רבים כולל עובדי מדינה ועובדי תעשיות ביטחוניות. והנה הטוויסט האמיתי: מדובר במאגר מידע של פושעי סייבר, שריכז פרטי התחברות שהם גנבו מגולשים בכל העולם.

קראו עוד בכלכליסט:

"נדרשת תשתית לא קטנה כדי לטפל בזה, זו לא היתה אופרציה קטנה בכלל, היו שם לא מעט עלויות, והיו ראיות לזה שהם ממש השתמשו במידע", אמר רותם ל"כלכליסט"." זה לא ילד יושב בבית, זה לא נראה כמו משהו שצעיר משועמם היה עושה בזמנו הפנוי".

רותם איתר את המאגר הזדוני באמצעות סורק רשת שהוא ועמיתו רן לוקאר מפעילים בצורה שוטפת במטרה לזהות מאגרי מידע שחשופים ברשת. "זיהיתי שרת שאסף את כל המידע הגנוב, וביצע תהליכים של בדיקת המידע", הסביר רותם. “הפושעים לקחו את הסיסמאות שגנבו, ובדקו אם אפשר להתחבר. היה סימון האם פרטי ההתחברות תקינים או לא".

המאגר הזדוני נחשף במקביל בכלכליסט ובפודקאסט "סייברסייבר" של רותם ועידו קינן.

לצד הסיסמאות נשמרו במאגר גם קוקיות דפדפן מסוג session cookies. כשגולש מתחבר לאתר, האתר יוצר בדפדפן קובץ קטן שמהווה אסמכתא לכך שההזדהות הושלמה בהצלחה ואין צורך להזין שוב פרטי התחברות. כברירת מחדל, קוקיה זו פוקעת אחרי זמן קצר, אלא אם בעת ההתחברות סימן המשתמש תיבה בסגנון Rember Me. אז, יכולה הקוקיה להישאר פעילה במשך זמן רב, וגניבתה מאפשרת להאקרים להתחבר לאתרים מבלי לדעת אפילו את השם והסיסמה, ולעקוף הגנות מתקדמות כמו אימות דו־שלבי. "אם נגנבה קוקיה של סשן פעיל, ואם אין מנגנוני הגנה כמו השוואת כתובת IP, ורוב האתרים לא עושים את זה, אתה פשוט בפנים ואתה כאילו היוזר. לא צריך שם משתמש וסיסמה, ואז אין בדיקה של אימות דו־שלבי", אמר רותם. כן גנבו הפושעים רשימה של תוכנות מותקנות ותוכנות פעילות ממחשב הקרבן, מידע שלדברי רותם יכול לסייע באפיון הקרבן (למשל, לזהות האם מדובר בגיימר, עובד חברה מסוימת וכו'), ולהעמיק את החדירה.

אי אפשר לדעת בוודאות איך נגנב המידע, אך לרותם יש כמה הערכות מבוססות. "על סמך סימנים שונים שראינו במידע, הוא נגנב ככל הנראה על ידי רושעה שהותקנה על מחשבי הקורבנות באמצעות התחזות לתוסף דפדפן או אפליקציית שיחת וידיאו. משתמשים התקינו אותה בעצמם. הם חשבו שמתקינים משהו לגיטימי, אבל היתה רושעה בפנים. מרגע שהותקנה, הרושעה שאבה למעשה על כל הסיסמאות ששמרו משתמשים בדפדפן שלהם (כלומר, הסיסמאות שנשמרו בכל פעם שהדדפדן מציע לכם לזכור סיסמה לפעם הבאה, ע"כ), לקחה את כל המידע ושלחה אותו לשרת".

הספיק להוריד רק 10% מהמאגר

כשזיהה רותם את מאגר המידע בסוף מאי השנה הוא החל להוריד אותו במטרה לנתח את תוכנו, אך אחרי שהוריד רק כ־10% ממנו לכל היותר נאלץ לעצור שכן השטח הפנוי על מחשבו אזל. גם כך הצליח רותם להוריד 2.5 מיליון סיסמאות, ואלו סיפקו תובנות מעניינות על זהות הקורבנות. "יש שם קורבנות מכל העולם - מזרח רחוק, צפון אמריקה, דרום אמריקה, אירופה, אפריקה - לא היה מיקוד גיאוגרפי נגד ישראל. וכל מה שמשתמשים שומרים כסיסמה בדפדפן היה חשוף לי – סיסמאות לבנקים, לשירותים רפואיים לקופות חולים, לשירותי אבטחה, לאתרי פורנו, סיסמאות התחברות לאימייל ומערכות פנימיות של מקומות עבודה. אפשר היה לראות את המשתמש ואילו חשבונות יש לו בכל מיני מקומות. כל מה שאפשר לחשוב עליו בתחום של שירותים ברשת היה שם, אפילו סיסמאות לבורסת קריפטו באמצעותן אפשר לגנוב בקלות מטבעות קריפטו".

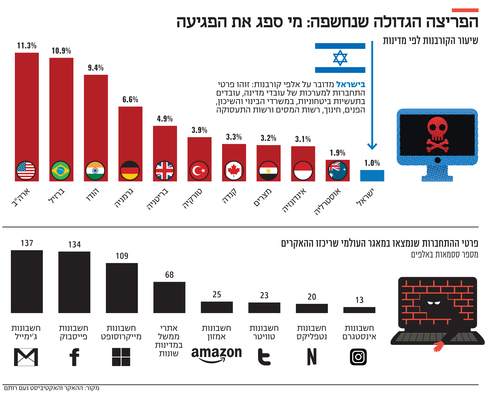

בין השאר היו במאגר פרטי התחברות לכ־137 אלף חשבונות ג'ימייל, 134 אלף חשבונות פייסבוק, 109 אלף חשבונות מיקרוסופט, 68 אלף אתרי ממשל במדינות שונות, 25 אלף חשבונות אמזון, 23 אלף חשבונות טוויטר ו־20 אלף חשבונות נטפליקס.

הפושעים גם זיהו את הקרבנות שלהם לפי מדינת המוצא, להערכת רותם על סמך כתובות ה-IP שלהם. שיעור הקרבנות הגדול ביותר, 11.35%, הגיע מארה"ב, ולאחריה ברזיל (10.9%), הודו (9.4%), גרמניה (6.64%) ובריטניה (4.89%).

בכל הנוגע לישראל, זיהה רותם אלפי קרבנות ישראלים, בהם פרטי התחברות למערכות שונות של עובדי מדינה ועובדים בתעשיות ביטחוניות ("היה קל לזהות אותם, כי האימייל שלהם היה עם סיומת gov.il או של החברה שבה עבדו"). בין המשרדים שפרטי התחברות של עובדיהם דלפו נמנים משרד הבינוי והשיכון, משרד הפנים, משרד החינוך, רשות המסים ורשות התעסוקה. אבל לא רק הם נפלו קרבן, ולדברי רותם הוא זיהה במאגר גם עובדי פנטגון ועובדי ממשלות מכל העולם.

אחת התגליות המטרידות ביותר של רותם במאגר הזה היתה סיסמה ל”כספת” של חברה מוכרת בתעשיות הביטחוניות. “מדובר במערכת שבה נשמרים קבצים רגישים מאוד, ובאמצעות פרטי ההתחברות הגנובים היה אפשר, לכאורה, לגשת אליהם”, הסביר רותם. “העובד בחברה שמר את הסיסמה על מחשב שאליו ככל הנראה הוריד את הרושעה”.

המאגר עצמו נעלם מהרשת בתחילת יוני, זמן לא רב אחרי שרותם זיהה אותו. "קשה לומר אם הוא ירד מהרשת או שהגישה אליו נחסמה", אמר. "עכשיו אין כלום על כתובת ה־IP שבה הוא היה זמין, אז יכול להיות שהם החליפו שרת או סתמו את זה ממש טוב. אבל עד כמה שיודעים, להאקרים יש עדיין גישה למידע ואנחנו לא יודעים מי הם".

על מנת לצמצם את הנזקים האפשריים, החל רותם לפעול מול גופים שונים. “לקחתי את היוזרים הממשלתיים הישראלים והעברתי למערך הסייבר ב־4 ביוני", סיפר. "טיפלו בזה, ולקחו ברצינות. יצרו קשר עם האנשים, ניסו לבדוק האם נעשה שימוש ואיפסו את הסיסמאות. יצרנו גם קשר עם חברות האשראי, בנקים, קופות חולים וכולם טיפלו ואיפסו את הסיסמאות שנגנבו”.

“לחנך את האנשים לדעת מה מותר, מה אסור”

במערך הסייבר אישרו את הפרטים. "הנושא דווח וטופל מול הגופים שזיהינו שמות משתמשים שלהם בצירוף הנחיות לטיפול", נמסר. "מבדיקה שעשינו, המידע נאסף בשנת 2019 מאתרים פרטיים שאליהם גלשו משתמשים פרטיים. אנו ממליצים למשתמשים בדפדפנים להיזהר ולהוריד תוספים רק ממקורות רשמיים".

טום אלכסנדרוביץ, מוביל צוות הגנה אקטיבית במערך הסייבר, הוסיף: "באחרונה הקמנו במערך צוות חדש שהמטרה שלו להיות צעד אחד לפני תוקפים - לזהות את הפרצות והחולשות לפני שגורמים זדוניים מגיעים אליהן. כחלק מהתוכנית פיתחנו מנגנון לדיווחים על חולשות שמגיעים ממספר מקורות, בהם חוקרי אבטחה ולטיפול יעיל ומהיר ככל האפשר בהם. אנו מנהלים ברמת המדינה שיטות וטכנולוגיות לזיהוי ואיתור מקדים שיסייעו לטיפול במאגרי סיסמאות שדלפו ממגוון מקורות ועלולים לשמש לתקיפות".

רותם גם עבד עם צוות האבטחה של פייסבוק העולמית על מנת לסייע לחשבונות שפרטיהם נגנבו. "הם לקחו את הרשימה, בדקו שזה יוזרים אמיתיים, ועשו תהליך מול המשתמש שבו מאמתים את זהותו ומבקשים ממנו להחליף סיסמה", אמר. "אחד מהאנשים שנחשפו בדליפה הוא עובד פייסבוק, וברגע שקיבלו את המידע הם הגיעו אליו, לקחו לו את המחשב ופרקו אותו לגורמים בניסיון להבין מאיפה הוא קיבל את הרושעה והאם נעשה שימוש זדוני. לא שיתפו אותי יותר מדי בזה, אבל אמרו שהם חושבים שהם מצאו מאיפה הגיעה הרוגלה ושהם טיפלו בה".

"ארגונים משקיעים הון תועפות של כסף ומשאבים על תשתיות ומוצרי אבטחה, אבל רבים מהם משאירים מאחור את החוליה החלשה ביותר בשרשרת - העובדים עצמם", אומר רותם. "בלי חינוך לאוריינות סייבר - לחנך את האנשים לדעת מה מותר, מה אסור, ומה חשוד – גם חומות אש במליוני שקלים לא יעזרו במניעת דליפות מידע חמורות".

רותם מציע טיפ שיכול למנוע תקיפות מסוג זה: “אחד הדברים החשובים ביותר שאפשר להוציא מהסיפור הזה הוא שפשוט אסור לסמוך על מנהל הסיסמאות של הדפדפנים, ושצריך להשתמש במנהל סיסמאות יעודי, אמין, ובדוק, כזה שלא מאפשר לרושעות לגשת למידע השמור בו בלא מעורבות אקטיבית של המשתמש”. לכך צריך להוסיף הסתייגות חשובה – לא לשמור את הסיסמה של מנהל הסיסמאות בדפדפן, כפי שעשו כמה משתמשים שפרטיהם נגנבו. במקרה זה, די בסיסמה אחת על מנת לחשוף את כל פרטי הגישה לחשבונות משתמש.