ארה"ב פרצה למחשבי האקרים של צבא סין

על פי ספר של עיתונאי הניו יורק טיימס, האקרים של חברת FireEye פרצו למחשבים של האקרים בשירות צבא סין. הפריצה אפשרה לזהות את אחד ממבצעי הסייבר המתוחכמים ביותר נגד ארה"ב

זה סיפור מרשים, על פי ספרו של עיתונאי הניו יורק טיימס, דייויד סנגר, האקרים אמריקאיים שהועסקו בידי חברת מנדיאנט, כיום חלק מענקית הסייבר FireEye, פרצו למחשבים של האקרים סינים בשירות צבא סין. בחברה מיהרו להתנד לטענות והסבירו שהיא אינה מבצעת Hack Back או פריצת תגובה למחשבי האקר תוקף מכיוון שמדובר בפעולה לא חוקית. עוד נמסר שהפעולה עליה דווח בספר בוצעה בתקופה שהחברה לא הייתה שייכת לפייראיי ושהיא נרכשה לאחר מכן.

קראו עוד בכלכליסט

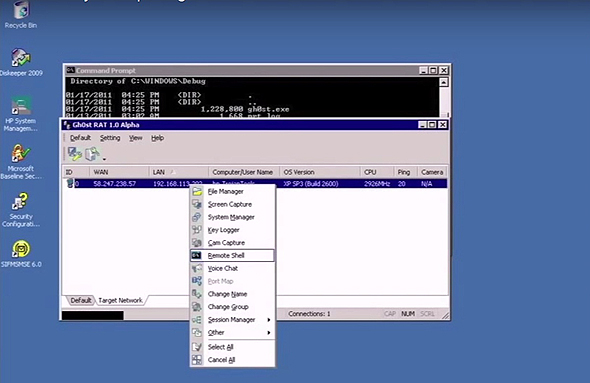

הפריצה כביכול עליה מסופר היא לטענת החברה טעות בהבנה של הפעולה ששימשה לחשיפתה של קבוצת APT1, אחת מיחידות ההאקרים הראשונות של צבא סין שהצליחה במשך שנים לשטות בחברות וארגונים אמריקאיים ולגנוב מידע רב ערך. הפעילות שלה נחשפה ב-2013 על ידי מנדיאנט ועוררה עניין רב. עם זאת החברה טוענת כעת שהתיאור של החקירה ותהליך הזיהוי מתבסס על חוסר הבנה של סנגר בשיטות המחקר שהופעלו. לדבריה היא יירטה תקשורת בין מחשבים המבוססת על פרוטוקול RDP להתחברות מרחוק, כפי שהוצג בסרטון שפורסם ובו הקלטה של המעקב שבוצע בשיטה זו.

עם זאת לטענת סנגר, מהרגע שאנשי החברה זיהו ניסיון פריצה על הרשת של אחד הלקוחות שלהם, הם ניצלו את החיבור כדי להפעיל את מצלמות הרשת של מחשבי ההאקרים הסינים. "הם יכלו לראות את הקלדות ההאקרים במהלך הפריצה וצפו בהם בעודם יושבים בעמדה שלהם", כתב סנגר בספרו. כך זיהו אנשי מנשיאנט שההאקרים היו ברובם צעירים בשנות העשרים לחייהם. הם היו מגיעים לעבודה בסביבות 8 וחצי בבוקר בשעון שנגחאי, בודקים תוצאות של משחקי ספורט, מנהלים שיחות עם החברות שלהם וצופים בפורנו.

הטענה של מנדיאנט ופייראיי היא שמה שסנגר ראה כפריצה למחשבי ההאקרים היה למעשה היירוט של התקשורת בין מחשבי ההאקרים למחשבי הלקוחות המותקפים. פעולה שאינה נחשבת כפריצה למחשבים אלא כניטור תקשורת ברשת הלקוח. למרות הטענה של פייראיי, לא ברור מה באמת בוצע. על פי המקובל בתעשייה זה אינו סוד שלפעמים גורמי סייבר כאלה ואחרים מהלכים על קו התפר בין החוקי ללא חוקי, בעיקר אם מדובר בפעולה שמיועדת לחסום פריצה חמורה ללקוח או למנוע גניבת מידע רגשי וחסוי.

מהדיווח של אתר Motheboard עולה שהמידע שפוענח איפשר לזהות את הפעילות של APT1 שעד לאותו זמן יוחסו לה מעל ל-100 פריצות למחשבים בארה"ב. הוא גם איפשר לחשוף בפומבי את הפעילות של היחידה וזו שימשה לשינוי התודעה הציבורית ביחס לפעילות סייבר של ממשלות.

עד אותה חשיפה, מומחים, עיתונאים ופוליטיקאים נטו לא להאמין לטענות של חברות הסייבר ולזלזל בתוצאות החקירות. ואולם כיום, לטענת פרופסור ת'ומאס ריד מאוניברסיטת ג'ון הופקינס, המצב הפוך, "כעת הייחוס מתבצע בקלות רבה יחד מדי ואלה אינם מספיק ביקורתיים כלפי ממצאי החקירות". התוצאה של החשיפה גם השפיעה רבות על מדיניות החוץ של ארה"ב ואף הביאה איתה סוג של משבר פוליטי שבין השאר הדיו עדיין מהדהדים היום עם הסנקציות שהוטלו על וואווי ו-ZTE על ידי ממשלו של דונלד טראמפ.

לא התפרסמו תגובות לכתיבת תגובה